pap(密码认证协议)

温馨提示:这篇文章已超过431天没有更新,请注意相关的内容是否还可用!

pap

密码认证协议

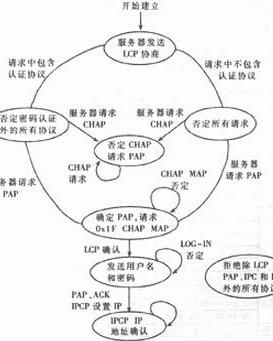

PAP(Password Authentication Protocol,密码认证协议)是PPP协议集中的一种链路控制协议,它并不是一种强有效的认证方法,其密码以文本格式在电路上进行发送,对于窃听、重放或重复尝试和错误攻击没有任何保护。密码认证协议(PAP),是PP协议集中的一种链路控制协议,主要是通过使用2次握手提供一种对等结点的建立认证的简单方法,这是建立在初始链路确定的基础上的。Length字段外的八位位组用作数据链路层间隙,且在接收方忽略。

| 中文名 | pap |

| 属性 | 认证方法 |

| 特点 | 文本格式在电路上进行发送 |

| 相关 | 对于窃听错误攻击没有任何保护 |

协议

(PAP:Password Authentication Protocol)

密码认证协议(PAP),是 PPP 协议集中的一种链路控制协议,主要是通过使用2次握手提供一种对等结点的建立认证的简单方法,这是建立在初始链路确定的基础上的。

完成链路建立阶段之后,对等结点持续重复发送 ID/ 密码给验证者,直至认证得到响应或连接终止。

对等结点控制尝试的时间和频度。所以即使是更高效的认证方法(如CHAP),其实现都必须在 PAP 之前提供有效的协商机制。

该认证方法适用于可以使用明文密码模仿登录远程主机的环境。在这种情况下,该方法提供了与常规用户登录远程主机相似的安全性。

协议结构

密码认证协议的配置选项格式:

8 16 32 bit

Type Length Authentication-Protocol

Type ― 3

Length ― 4

Authentication-Protocol ― C023(Hex)

PAP 数据包格式

8 16 32 bit variable

Code Identifier Length Data

Code ― Code 字段为8字节,用于识别 PAP数据包类型。PAP Code 字段分配如下:1、Authenticate - Request;2、Authenticate - Ack;3、Authenticate-Nak 。

Identifier ― Identifier 字段为8字节,用于匹配 Request 和 Reply。

Length ― Length 字段为16字节,表示 PAP 数据包的长,包括 Code、Identifier、Length 和 Data 字段。Length 字段外的八位位组用作数据链路层间隙,且在接收方忽略。

Data ― Data 字段为0或更多字节。Data 字段格式取决于 Code 字段。

配置

步骤一:配置路由器的IP地址。

基础配置省略,串行链路要记得配置时钟频率。

步骤二:将R1的 s1接口改为ppp协议. 并配置双向身份验证

R1(config)#inter serial 0/3/0

R1(config-if)#encapsulation ppp

R1(config-if)#exit

R1(config)#hostname R1 //R1 将作为PPP 的用户名

R1(config)#username R2 password cisco

//配置本地用户名密码数据库。用于确认其它设备的身份。

R1(config)#interface serial 0/3/0

R1(config-if)#ppp authentication [chap|pap]

//指定采用chap的进行身份验证([chap|pap]是2选1)

步骤三:将R2的S0改为PPP协议,并配置身份验证

R2(config)#host R2

R2(config)#username R1 password cisco

R2(config)#interface serial 0

R2(config-if)#encapsulation ppp

R2(config-if)#ppp authentication [chap|pap]

步骤四:确认双方是否可以PING通。

步骤五:配置CHAP单向的身份验证,R2配置基础上添加一个新的用户

R2(config)#username wy password 123

步骤六:配置R1的PPP认证。

R1(config)#interface serial 1

R1(config-if)#encapsulation ppp

R1(config-if)#pppchaphostname wy //发送chap 的用户名

R1(config-if)#pppchappassword 123 //配置chap 的密码

R1(config-if)#exit

步骤七:确认双方是否可以PING通。

步骤八:配置PAP的单向的身份验证,在原先的配置基础上将R2改为pap的认证

R2(config)#interface serial 0

R2(config-if)#encapsulation ppp

R2(config-if)#ppp authentication pap

R2(config-if)#exit

步骤九:配置R1的PPP认证

R1(config)#interface serial 1

R1(config-if)#encapsulation ppp

R1(config-if)#ppppapsent-username wy password 123 //发送pap 的用户名和密码

步骤十:确认双方是否可以PING通。

排查命令

debug ppp negotiation-确定客户端是否可以通过PPP协商;这是您检查地址协商的时候。

debug ppp authentication-确定客户端是否可以通过验证。如果您在使用Cisco IOS软件版本11.2之前的一个版本,请发出debug pppchap命令。

debug ppp error–显示和PPP连接协商与操作相关的协议错误以及统计错误。

debug aaa authentication-要确定在使用哪个方法进行验证(应该是RADIUS,除非RADIUS服务器发生故障),以及用户是否通过验证。

debug aaa authorization-要确定在使用哪个方法进行验证,并且用户是否通过验证。

debug aaa accounting-查看发送的记录。

debug radius-查看用户和服务器交换的属性。

2、PAP (Wap Push Access Protocol)推送访问协议PAP协议属于HTTP协议的扩展,使用.NET的HttpWebRequest类库便可以方便的实现PAP的通讯层.剩下的工作便是PAP协议内容的组合了,

PAP协议主要有四个方法及一个交互方法,分别是:

·Submit a Push提交一个Push信息

·Cancel a Push取消一个Push信息

·Query for status of a Push查询提交Push信息的状态

·Query for wireless device capabilities查询无线设备能力

参考资料

1.[CCNA] PPP挑战握手验证协议(CHAP或PAP)·最族